Immer kompaktere und leistungsfähigere mobile Hardware wie Smartphones, Tablet-PCs, Notebooks, Netbooks mit mobilem Internetanschluss sowie immer kleinere Datenträger beschleunigen den digitalen Datenaustausch. Zugleich wächst jedoch auch die Gefahr, dass Hardware und damit Daten mit Schadsoftware infiziert werden, verloren gehen, gestohlen, ausspioniert oder manipuliert werden. Eine neue Gefahr geht von den immer beliebteren Smartphones und kompakten Wechseldatenträgern (Speicherkarten, USB-Sticks etc.) aus. Sie sind klein, leicht und mobil, gehen aber auch schnell verloren. Dennoch gehen viele Anwender erstaunlich sorglos mit ihrer Hardware und sensiblen Büro- und Projektdaten um. Einer repräsentativen Umfrage des Bundesamt für Sicherheit in der Informationstechnik (BSI, [1]) zufolge, waren schon über drei Viertel der Befragten PC- und Internet-Nutzer von Schad- und Spionagesoftware oder Identitätsdiebstahl betroffen. Dennoch ist der Einsatz von Virenscannern rückläufig. Viele bewegen sich ohne Virenschutz im Internet und nur etwa 60 Prozent aller Internet-Nutzer setzt eine sogenannte „Firewall“ ein. Wer sich auch geschäftlich so verhält, handelt angesichts eines quantitativ und qualitativ gestiegenen Gefahrenpotenzials schlicht fahrlässig.

Gefahren für stationäre und mobile Daten

Neben dem physischen Verlust von Hardware und Daten geht eine nicht zu unterschätzende Gefahr von Computer-Viren aus. Gerade im Bau- und Immobilienbereich ist die Ansteckungsmöglichkeit besonders hoch, da man häufig unterwegs ist und es mit zahlreichen Projektpartnern zu tun hat. Doch der Hardware-Verlust und ungeschützte Datenaustausch per Datenträger und E-Mail sind nicht die einzigen Gefahrenquellen: Im Internet lauert weitere Schadsoftware: Spyware sammelt Daten und gibt sie weiter, Bot-Programme können PCs unbemerkt fernsteuern, Keylogger spionieren Tastatureingaben aus, Phishing-Auftritte entlocken Online-Banking-Nutzern sensible Daten – und vieles mehr. Hat sich einmal ein hartnäckiger Computervirus in den Systemdateien festgesetzt, kann dessen Entfernung viel Zeit kosten und das Tagesgeschäft erheblich beeinträchtigen. In besonders hartnäckigen Fällen müssen mitunter die Festplatte formatiert, das Betriebssystem und die Anwenderprogramme neu installiert sowie die Arbeitsdaten neu aufgespielt werden, sofern entsprechende Sicherungskopien vorhanden sind. Man kann aber auch selbst zur Viren-Schleuder werden. Ein in einer DOC- oder PDF-Datei unbemerkt eingenisteter Virus kann als E-Mail-Anhang schnell die Rechner von Kunden infizieren, was eine Geschäftsbeziehung abrupt beenden kann. Auch Mitarbeiter können eine Sicherheits-Schwachstelle sein, wenn etwa private Urlaubsfotos für den Bildschirmhintergrund mitgebracht, E-Mails von zweifelhaften Absendern geöffnet oder Shareware-Programme von unbekannten Internet-Adressen herunter geladen werden. Dann können sich Viren und Würmer besonders schnell im Firmennetzwerk festsetzen.

Bis vor Kurzem waren Viren auf Handys kaum ein Thema. Mit dem Boom der Smartphones, die de facto kleine PCs mit Telefonfunktion sind, offenen Betriebssystemen und den immer beliebteren, frei zugänglichen App-Plattformen, ist der Schutz vor Schadprogrammen inzwischen auch für mobile Geräte ein im Vergleich zu PCs zwar bei Weitem nicht so akutes, aber zunehmend wichtiges Thema. Da sich unter den mobilen Betriebssystemen (Google Android, Apple iOS, Windows Phone) noch kein klarer Marktführer etabliert hat, warten Schadprogramm-Entwickler wohl noch etwas ab. Dennoch sollte man sich mögliche Gefahren bewusst machen und nicht allzu sorglos im Umgang mit SMS-Nachrichten, E-Mails, App-Plattformen, sozialen Netzwerken etc. sein – das gilt erst recht, wenn man das private Smartphone auch geschäftlich nutzt und umgekehrt.

Wie kann man sich schützen?

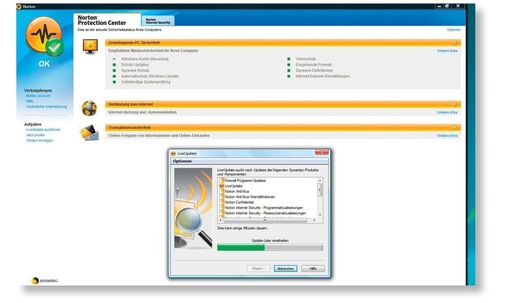

Am besten mit aufeinander abgestimmten Maßnahmen zur IT-Sicherheit. IT-Sicherheitsmaßnahmen haben zum Ziel, die Vertraulichkeit, Verfügbarkeit und Integrität von Informationen und IT-Systemen zu gewährleisten, Schäden zu vermeiden und Risiken zu minimieren. Erreicht wird das durch ein ganzes Maßnahmenpaket, das den Virenschutz, Firewalls (Sicherheitsregler für den Netzwerkverkehr), den E-Mail-Müll (Spam), die Datensicherung und Verschlüsselung sowie den Datenschutz beinhaltet. Am wichtigsten ist der Virenschutz: Anti-Virenprogramme halten viele der oben genannten „Schädlinge“ in Schach, vorausgesetzt die Software wird durch eine regelmäßige Online-Aktualisierung aktuell gehalten. Sogenannte „Firewalls“ schotten ein Netzwerk von äußeren, schädigenden Einflüssen ab. In der Regel besteht eine Firewall aus Hard- und Software, die den Datenfluss zwischen internem und externem Netzwerk kontrolliert. Firewalls eignen sich hervorragend für die Absicherung mehrerer Firmen-PCs. Desktop- oder Personal Firewalls dienen dazu, einzelne Arbeitsplatz-PCs bzw. mobile Rechner wie Notebooks vor äußeren Angriffen zu schützen. Im Unterschied zur Netzwerk-Firewall läuft die Personal Firewall direkt auf dem zu schützenden Rechner. Werden zusätzlich Sicherheitsregeln beim Surfen und Versenden elektronischer Post eingehalten sowie das Betriebssystem, der Internet-Browser (Software zum Anzeigen von Internet-Seiten), der E-Mail-Client (Software zum Schreiben, Lesen, Versenden, Empfangen von E-Mails) und gegebenenfalls Anwendungsprogramme im Hinblick auf maximale Sicherheit konfiguriert, haben Personal Firewalls meist kaum noch etwas zu tun.

Viel Sicherheit für wenig Geld versprechen Security-Komplettpakete, die nahezu alle Gefahren abwehren können. Bereits ab 20 Euro pro Rechner erhält man einen Basisschutz. Beim Computerhändler erhältliche Security-Software für Privatanwender unterscheidet sich übrigens von den teureren Business-Lösungen auch durch die Anzahl der installierbaren Lizenzen (ab 5 PCs), Netzwerkfunktionen und weitere Zusatzleistungen. Prinzipiell lassen sich in kleinen Büros mit 1 bis 4 Büro-PCs aber auch Privat-/Small-Business-Lösungen einsetzen. Neben einer Mitarbeiter-Aufklärung gibt es eine ganze Reihe technischer Möglichkeiten, Risiken durch unüberlegtes Handeln Einzelner zu minimieren: So lassen sich im Firmennetzwerk Zugriffsrechte definieren, mit denen festgelegt wird, wer auf welche Netzwerkbereiche Zugriff hat oder wer welche Anwendungen nutzen darf. Darüber hinaus lassen sich Laufwerke oder USB-Schnittstellen einzelner Arbeitsplätze sperren. Ferner kann der Web-Server (für die Internet-Verbindung zuständiger Rechner) so konfiguriert werden, dass problematische Internetseiten Mitarbeitern nicht zugänglich sind. Schutz vor unberechtigtem Zugriff bieten ein persönliches Benutzerkennwort (Einrichtung unter: „Start“, „Systemsteuerung“, „Benutzerkonten“) und biometrische Kontrollsysteme wie Fingerabdruck-Scanner, die – in Tastaturen, PC-Mäusen, Notebooks etc. eingebaut – im PC-Fachhandel erhältlich sind. Schutz vor PC-Hardwarediebstahl bieten spezielle Schlösser mit Stahlkabel. Geraten PCs, Smartphones oder Wechseldatenträgern dennoch einmal in falsche Hände, so erschwert – neben dem Benutzerkennwort – das Verschlüsseln sensibler Daten den Datenklau.

Für Smartphones & Co. gibt es mittlerweile spezielle, auch kostenlose Schutzprogramme vor allem für das mobile Betriebssystem Android (z.B. AVG Antivirus free, Lookout etc.). Sie scannen Smartphones auf Schadprogramme ab, sichern Dateien und helfen teilweise sogar, verlorene Smartphones wiederzufinden. Nicht nur die Hardware schützen sie vor Virenbefall und schädlichen Apps, sie können auch die Speicherkarte überwachen und damit verhindern, dass das eigene Smartphone zur Virenschleuder wird. Auf Wunsch lassen sich wertvolle Daten wie Kontakte oder E-Mails auf einen sicheren Server hochladen und archivieren. Geht das Smartphone verloren oder wird es gestohlen, kann seine Position mithilfe der GPS-Daten ermittelt werden.

Fazit: Hundertprozentigen Schutz es nicht!

IT-Sicherheit ist ein zunehmend wichtiges Thema, das sogar über die Existenz eines Unternehmens entscheiden kann. Leider ist sie nicht so einfach zu haben. Mit Anti-Viren-Software alleine ist es nicht getan und obige Verhaltensregeln fordern die Disziplin aller. Antiviren- und Firewall-Software kann auch Probleme verursachen: Fehlermeldungen schlecht konfigurierter Software, Internet-Zugriff, Systemperformance etc. So können nicht mehr ganz taufrische Rechner ausgebremst werden, denn einen Teil der Rechenleistung beansprucht Virenschutz- oder Firewall-Software für sich. Wer also gut geschützt sein und schnell arbeiten will, braucht aktuelle Hardware. Einen hundertprozentigen Schutz vor Viren, Würmern & Co gibt es allerdings nicht. Im ständigen Wettstreit zwischen Virenentwicklern und Virenjägern sind erstere immer einen Schritt voraus. Letztere können immer nur möglichst zeitnah reagieren. Befolgt man obige Punkte und legt eine gewisse Vorsicht und Disziplin im Umgang mit Hardware, Software, Daten, E-Mails und dem Internet an den Tag, kann man das Gefahrenpotenzial aber relativ gering halten.

INFO

Sicherheits-Tipps

Virenschutzprogramm installieren und kontinuierlich auf aktuellem Stand halten (am besten automatische Aktualisierung aktivieren).

E-Mails unbekannter Absender und Anhänge keinesfalls öffnen. E-Mails möglichst im Nur-Text-Format lesen und Vorschau-Funktion deaktivieren (Optionen-Menü). Vertrauliche E-Mails verschlüsseln.

Mit Bedacht im Internet surfen und die Sicherheitseinstellungen des Internet-Browsers (Menü „Extras“, „Internetoptionen“) möglichst hoch setzen.

Von wichtigen Daten regelmäßig Sicherungskopien anfertigen. So hat man stets eine virusfreie Version parat (vorausgesetzt die Software war zum Sicherungszeitpunkt virenfrei).

Regelmäßig Betriebssystem-Updates durchführen und alle Sicherheitsoptionen von Betriebssystem, Internet-Browser, E-Mail-Client und Anwendungsprogrammen nutzen.

Mit Hardware- und Software-Firewalls nicht nur das Netzwerk, sondern auch mobile Rechner schützen.

Bei mehreren Nutzern eines PCs unterschiedliche Benutzerkonten mit Kennwort einrichten. Nur die Berechtigungen vergeben, die der jeweilige Nutzer für seine Arbeit unbedingt braucht.

Sorgfältig mit persönlichen Zugangsdaten umgehen: Kennwörter, Benutzernamen oder Zugangscodes unter Verschluss halten und niemals in einer Datei notieren.

WLAN (drahtloses lokales Netzwerk), Bluetooth (Daten-Funkübertragung) nur aktivieren, wenn sie wirklich gebraucht werden und aktuelle Verschlüsselungsmechanismen (WPA2) nutzen.

Mögliche Sicherheitslücken (Mobile Hardware, Smartphones, Mitarbeiter) durch Passwortschutz, Verschlüsselung, Zugangsbeschränkung etc. schließen.

INFO

Weitere Infos / Quellen*

Bundesamt für Sicherheit in der Informationstechnik: BSI-Bürgerumfrage zur Internetsicherheit: Internetnutzer in Deutschland schützen sich unzureichend vor bekannten Risiken, Bonn, 2/2011

BMWi, Netzwerk Elektronischer Geschäftsverkehr (Hrsg.): IT-Sicherheit: Themenfokus Sicheres Mobiles Arbeiten, Köln 2011, Download unter: http://www.ec-net.de

https://www.avira.com/de/support-virus-lab?utm_source=product&utm_medium=support&utm_campaign=viruslab, aktuelle Virenübersicht

http://www.bsi.bund.de, Bundesamt für Sicherheit in der Informationstechnik

http://www.ec-net.de, Netzwerk Elektronischer Geschäftsverkehr

http://www.heise.de/security, Security-Portal Heise-Verlag

http://www.virenschutz.info, IT-Security-Portal

Test: http://www.testberichte.de/sicherheit-und-privatsphaere/2728/virenscanner.html

Anbieter*

http://www.avg.com http://www.avira.com/de

http://www.eset.com http://www.f-secure.com

http://www.free.avg.com http://www.gdata.de

http://www.gfisoftware.de http://www.kaspersky.com/de

http://www.mcafee.com/de https://www.lookout.com/

http://www.pandasecurity.com http://www.percomp.de

https://www.sophos.com/de-de https://www.steganos.com/de

http://www.symantec.com/de http://www.webroot.com/de

* Auswahl, ohne Anspruch auf Vollständigkeit!

AUTOR

Dipl.-Ing. Marian Behaneck war nach dem Architekturstudium und freier Mitarbeit bei mehreren Architekturbüros 14 Jahre in der Dokumentation, Marketing und PR der Bausoftware-Branche tätig. Er ist Fachautor zahlreicher Publikationen zu Hardware, Software und IT im Baubereich.